- Große Funkreichweiten erhöhen die potenzielle Angriffsfläche drahtloser IoT-Kommunikation erheblich.

- Ende-zu-Ende-Verschlüsselung und wechselseitige Geräte-Authentifizierung sind Grundpfeiler der IoT-Sicherheit.

- Sicherheitsmechanismen müssen technologieabhängig implementiert und durch kontextbasierte Zugriffsbegrenzungen ergänzt werden.

- Durch sichere Firmware-Updates und Echtzeitüberwachung kann die Sicherheit über den gesamten Gerätelebenszyklus gewährleistet werden.

In der vernetzten Welt des Internet of Things (IoT) ist drahtlose Kommunikation unverzichtbar – insbesondere dort, wo Reichweite gefragt ist. Ob in Logistikzentren, in der Landwirtschaft, im Energiemanagement oder in industriellen Anwendungen: Technologien wie LoRaWAN, NB-IoT, UHF RFID oder 5G ermöglichen stabile Verbindungen über große Distanzen – manchmal mehrere Kilometer weit. Auch Smartphones, Wearables oder Fahrzeuge kommunizieren drahtlos über Protokolle wie BLE, UWB oder Wi-Fi.

Doch genau hier liegt die Herausforderung: Je größer die Reichweite eines Funksignals, desto größer auch die potenzielle Angriffsfläche. Anders als bei kabelgebundenen Netzwerken oder Kurzstreckenfunk wie NFC breiten sich Signale weit über das eigentliche Einsatzgebiet hinaus aus – sie sind empfangbar für alle, die über das nötige technische Equipment verfügen. Das macht weiträumige Funkkommunikation besonders anfällig für Sicherheitsvorfälle – von einfachem Abhören über Spoofing und Replay-Attacken bis hin zur unautorisierten Steuerung von IoT-Geräten.

Umso wichtiger ist es, dass Unternehmen Funkreichweite nicht mit Kontrollverlust bezahlen.

Sicherheit muss von Anfang an mitgedacht, durchgängig umgesetzt und regelmäßig überprüft werden. Im Folgenden stellen wir die wichtigsten technischen, kryptografischen und organisatorischen Gegenmaßnahmen vor, mit denen sich IoT-Funkverbindungen zuverlässig absichern lassen – auch über große Distanzen hinweg.

Die wichtigsten Maßnahmen im Überblick

1. Ende-zu-Ende-Verschlüsselung: Der erste Schutzschild gegen Lauschangriffe

Jede drahtlose Übertragung ist grundsätzlich abhörbar – auch wenn das Funksignal verschlüsselt erscheint. Daher ist Ende-zu-Ende-Verschlüsselung (E2EE) das Fundament jeder sicheren IoT-Kommunikation.

Statt sich nur auf Transportprotokolle (z.B. LoRaWAN oder MQTT) zu verlassen, sollten sämtliche Daten direkt auf dem Gerät verschlüsselt werden – idealerweise schon auf dem Sensor oder dem Mikrocontroller selbst. Dabei kommen moderne Algorithmen wie AES-256, ECC (Elliptic Curve Cryptography) oder TLS 1.3 zum Einsatz. Besonders im Low-Power-IoT ist Effizienz entscheidend – viele Chips unterstützen heute hardwarebasierte Verschlüsselung mit minimalem Energiebedarf.

2. Geräte-Authentifizierung: Vertrauen beginnt mit Identität

Wer darf mit wem kommunizieren? Diese scheinbar einfache Frage ist in der IoT-Praxis hochkomplex – und sicherheitskritisch. Ohne Authentifizierung können Angreifer sich als legitime Geräte ausgeben (Spoofing) oder bestehende Kommunikation manipulieren.

Robuste Systeme setzen auf eine wechselseitige Authentifizierung der Geräte. Dabei können:

X.509-Zertifikate (wie bei HTTPS) verwendet werden,

digitale Signaturen auf Nachrichtenniveau geprüft werden,

oder Challenge-Response-Verfahren mit shared Secrets zum Einsatz kommen.

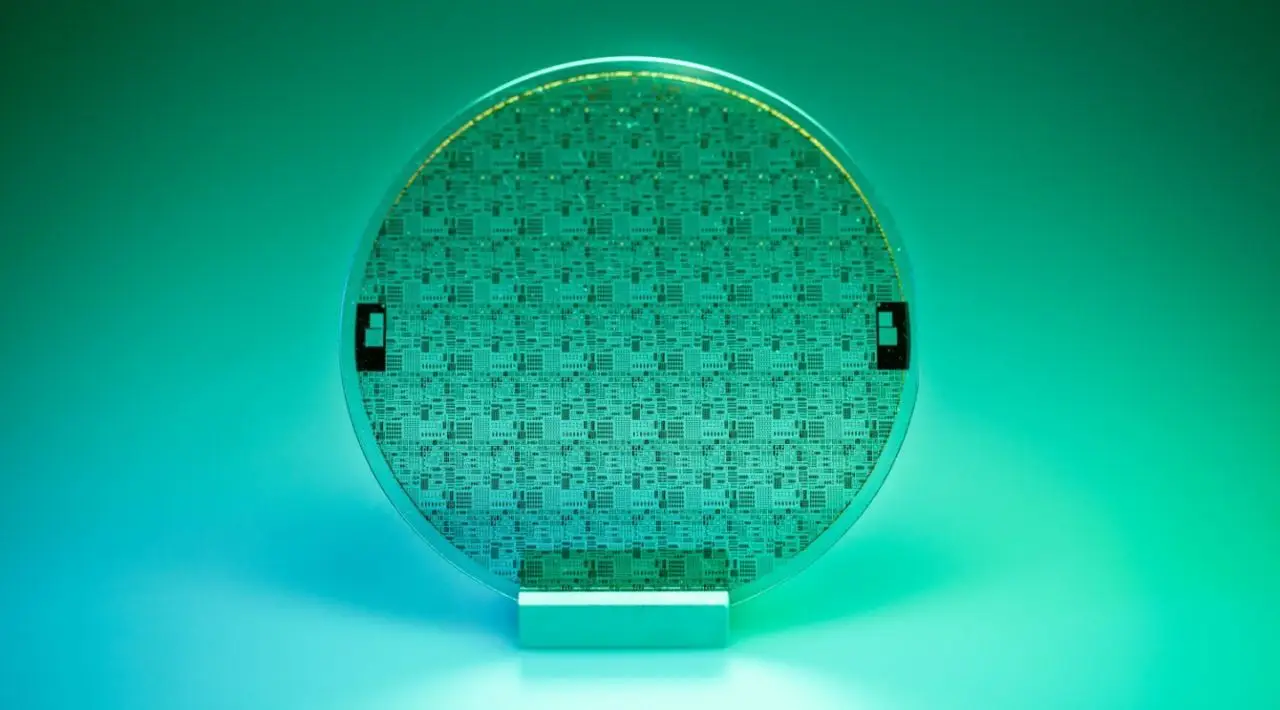

UHF-RFID-Tags beispielsweise können mit speziellen Sicherheitschips (z.B. NXP UCODE DNA) ausgestattet werden, die eine AES-Authentifizierung gegen autorisierte Lesegeräte ermöglichen. So lassen sich Tags nicht klonen oder fremdsteuern.

3. Schutz vor Replay-Angriffen: Zeit, Zufall und Einmaligkeit

Angreifer müssen nicht immer den Inhalt der Kommunikation verstehen. Oft reicht es, ein gültiges Funksignal aufzuzeichnen und zu einem späteren Zeitpunkt erneut zu senden – etwa, um ein Gerät zu entsperren, eine Aktion auszulösen oder Sicherheitsmechanismen zu umgehen.

Gegenmaßnahme: Die Einführung von Nicht-Wiederverwendbarkeit (Non-Replaybarkeit).

Das funktioniert über:

Rolling Keys: Schlüssel, die sich bei jeder Kommunikation ändern.

Nonces: Zufällige einmalige Werte, die in jede Nachricht eingebettet sind.

Time-based Tokens: Nachrichten sind nur innerhalb eines engen Zeitfensters gültig.

Frame Counter & Message Integrity Code (MIC), wie bei LoRaWAN vorgeschrieben.

In BLE-Beacons etwa werden rotierende UUIDs (Rolling IDs) verwendet, um eine dauerhafte Identifikation zu verhindern.

4. Kontextbasierte Begrenzung: Kommunikation nicht überall, nicht jederzeit

Geo-Fencing und Time-Fencing sind zwei einfache, aber sehr wirksame Prinzipien der Zugangskontrolle. Die Idee: IoT-Geräte dürfen nur dann aktiv kommunizieren, wenn sie sich am richtigen Ort zur richtigen Zeit befinden.

Beispiele:

Ein LoRa-Sensor darf nur innerhalb eines bestimmten Werksgeländes senden – außerhalb blockiert das Gateway die Pakete.

Eine UHF-Lesestation nimmt nur dann neue Befehle entgegen, wenn sie sich innerhalb eines autorisierten WLAN-Netzwerks befindet.

BLE-Tags in einem Krankenhaus werden nur zwischen 8 und 18 Uhr aktiviert – außerhalb dieser Zeit sind sie inaktiv.

5. Sichere Firmware-Updates: Schutz über den Lebenszyklus

Viele IoT-Geräte sind für eine Lebensdauer von 5, 10 oder mehr Jahren ausgelegt. Doch ohne Möglichkeit für sichere Updates bleiben sie verwundbar – besonders in drahtlosen Systemen, bei denen physischer Zugriff selten möglich ist.

Sichere OTA-Updates (Over-the-Air) sind daher Pflicht:

Updates müssen digital signiert sein (z. B. mit SHA-256 + RSA).

Geräte prüfen die Integrität vor Installation – nicht erst danach.

Update-Server müssen authentifiziert und verschlüsselt kommunizieren.

Zudem sollten Firmware-Updates in kontrollierten Zeitfenstern erfolgen, um Störungen im Produktivbetrieb zu vermeiden.

6. Echtzeitüberwachung & Anomalie-Erkennung

Selbst in bestens abgesicherten Funknetzwerken können Angriffe oder Fehlverhalten auftreten. Um diese frühzeitig zu erkennen, sind Monitoring- und Logging-Systeme erforderlich – entweder lokal (auf Gateways) oder zentral in der Cloud.

Erfolgreiche Ansätze nutzen:

Verbindungsprotokolle & Aktivitätsprotokolle

Threshold-basierte Alarmierung (z. B. zu viele Pakete in kurzer Zeit)

Machine-Learning-Modelle, die normales Verhalten lernen und Abweichungen erkennen (Anomaly Detection)

Diese Systeme sind nicht nur zur Reaktion auf Vorfälle relevant, sondern auch zur Auditierung und Compliance – etwa im Bereich Kritischer Infrastrukturen (KRITIS).

7. Sicherheitsarchitektur als Designprinzip

Am Ende zählt nicht nur die einzelne Maßnahme – sondern das Zusammenspiel aller Ebenen. Moderne IoT-Sicherheit orientiert sich am Prinzip: Security by Design.

Dazu gehört:

Die Trennung von Netzwerken (z. B. Maschinenfunk getrennt vom Gebäudefunk).

Die Umsetzung von Zero-Trust-Prinzipien: Niemand wird per se vertraut – jede Aktion muss autorisiert werden.

Die Begrenzung von Rechten: Jedes Gerät bekommt nur so viele Berechtigungen wie nötig (Least Privilege).

Die Auswahl zertifizierter Komponenten: Chips, Module, Gateways – Sicherheit beginnt bei der Hardware.

Drahtlose IoT-Sicherheit ist ein zentrales Thema auf der WIoT Tomorrow 2025, die am 22.–23. Oktober in Wiesbaden stattfindet. Freuen Sie sich auf praxisnahe Lösungen, spannende Live-Demos und tiefgehende Einblicke in den Schutz von LoRaWAN-, BLE-, 5G- und RFID-Netzwerken – direkt von führenden Expert:innen.

Niklas Van Bocxlaer - Senior Event Manager, WIoT tomorrow

Sicherheitsmaßnahmen im Detail: Was jede Funktechnologie konkret braucht

Drahtlose Kommunikation ist nicht gleich drahtlose Kommunikation. Jede IoT-Funktechnologie bringt eigene Sicherheitsrisiken – aber auch eigene Schutzmechanismen mit. Während LoRaWAN auf Netzwerkschlüssel und Paketintegrität setzt, erfordern BLE-Beacons einen ganz anderen Fokus: Sichtbarkeit, Identitätsschutz und zeitlich begrenzte Gültigkeit. Auch NB-IoT, RFID oder 5G folgen unterschiedlichen Paradigmen in Bezug auf Verschlüsselung, Authentifizierung und Update-Strategien.

Im Folgenden zeigen wir, welche konkreten Maßnahmen für jede Technologie notwendig sind, um Reichweite und Flexibilität nicht mit Sicherheitslücken zu erkaufen – und wie diese Schutzmechanismen in der Praxis aussehen.

LoRaWAN

Verwenden Sie ausschließlich individuelle Application Session Keys (AppSKey) pro Endgerät, um Datenverschlüsselung und Integrität sicherzustellen.

Setzen Sie auf LoRaWAN 1.1, da diese Version erweiterte Sicherheitsmechanismen wie Join Token und verbesserte Message Integrity Checks bietet.

Aktivieren Sie die Frame-Counter-Prüfung im Netzwerkserver, um Replay-Angriffe zu verhindern.

Verifizieren Sie jedes Gerät über einen sicheren Join Server mit zentralem Schlüsselmanagement.

Für Firmware-Updates per LoRaWAN empfehlen sich Multicast-Gruppen mit verschlüsselter OTA-Verteilung und vorab synchronisierter Zeitslots.

UHF RFID

Nutzen Sie nur RFID-Tags mit integrierter AES-128-Verschlüsselung und Authentifizierungsmechanismus, etwa die UCODE DNA-Serie von NXP.

Schützen Sie die Kommunikation zwischen Reader und Tag durch ein Challenge-Response-Verfahren, bei dem der Reader einen einmaligen Code anfordert.

Stellen Sie sicher, dass Reader nur Tags aus definierten Produktserien mit gültiger Seriennummer akzeptieren (Backend-Verifikation).

Deaktivieren oder zerstören Sie Tags nach dem Verkauf („Kill-Command“), wenn Datenschutz oder Rückverfolgung ein Risiko darstellen.

Kombinieren Sie RFID-Infrastruktur mit physischem Geofencing – z.B. Reader-Freigabe nur in geschützten Zonen.

Bluetooth Low Energy (BLE)

Aktivieren Sie LE Secure Connections mit elliptischer Kurven-Kryptografie (ECDH), um eine sichere Gerätebindung zu gewährleisten.

Vermeiden Sie den unsicheren „Just Works“-Pairing-Modus und setzen Sie stattdessen auf Passkey oder Numeric Comparison.

Verwenden Sie in Beacon-Anwendungen nur Beacons mit wechselnden IDs (Rolling IDs), wie z.B. Eddystone-EID oder iBeacon Secure Mode.

Begrenzen Sie die Sendeleistung und Reichweite von Beacons räumlich und zeitlich – z.B. nur während Geschäftszeiten im Eingangsbereich.

Nutzen Sie Bluetooth Secure DFU (Device Firmware Update) für signierte Over-the-Air-Updates von BLE-Geräten.

NB-IoT / LTE-M

Stellen Sie sicher, dass Geräte über SIM oder eSIM eindeutig authentifiziert werden und ausschließlich über private APNs kommunizieren.

Verwenden Sie zusätzlich TLS auf Anwendungsebene, um Daten vor Abhören im Carrier-Netz zu schützen.

Implementieren Sie Token-basierte Authentifizierung oder clientseitige Zertifikate in Protokollen wie MQTT oder CoAP.

Aktivieren Sie Replay-Schutz durch Timestamp-Validierung und Session-IDs auf Serverseite.

Führen Sie OTA-Updates über das LwM2M-Protokoll durch, mit verschlüsselter Übertragung und digital signierten Firmware-Paketen.

Wi-Fi

Verwenden Sie WPA3-Enterprise mit EAP-TLS-Authentifizierung und digitalen Client-Zertifikaten, um Zugriff auf das Netzwerk abzusichern.

Aktivieren Sie die Isolation von IoT-Geräten im WLAN, sodass sie nicht direkt miteinander kommunizieren können.

Trennen Sie IoT-Geräte in eigene VLANs und SSIDs mit limitierten Firewall-Regeln für maximale Netztrennung.

Setzen Sie auf regelmäßig rotierende PSKs oder zentrale Authentifizierung über RADIUS für Geräte ohne Zertifikatsfunktion.

Für Updates und Kommunikation sollten nur verschlüsselte Protokolle wie HTTPS, MQTT over TLS oder SFTP verwendet werden.

5G (inkl. private 5G / Campusnetze)

Authentifizieren Sie Geräte über USIM/eSIM mit dem 5G-AKA-Verfahren und verwenden Sie Subscription Concealed Identifiers (SUCI), um IMSI-Leaks zu verhindern.

Nutzen Sie TLS 1.3 oder QUIC zur End-to-End-Verschlüsselung auf Anwendungsebene, auch in privaten 5G-Netzen.

In Campusnetzen sollten Sie Netzwerk-Slicing und QoS-Profilierung einsetzen, um kritische IoT-Kommunikation zu isolieren und abzusichern.

Aktivieren Sie das Security Edge Protection Proxy (SEPP), wenn Daten Netzübergänge passieren, etwa bei Roaming oder zwischen Standorten.

Verknüpfen Sie IoT-Geräte zusätzlich mit applikationsspezifischen Token-Mechanismen (z.B. OAuth 2.0 oder signierte JWTs), um Identität und Zugriff granular zu kontrollieren.

Sicherheit ist keine Option – sie ist Voraussetzung

Funkreichweite ist ein technologischer Vorteil – aber ohne Sicherheit wird sie zur Schwachstelle. Wer auf weiträumige IoT-Kommunikation setzt, muss mehr tun als Standardprotokolle implementieren. Die Absicherung beginnt am Gerät, zieht sich durch das Netzwerk, die Datenübertragung, das Backend und reicht bis hin zur Betriebsorganisation.

Nur mit einem durchgängigen, mehrschichtigen Sicherheitsansatz lassen sich Reichweite und Risiko in Einklang bringen.

Anja Van Bocxlaer - Managing Director